La breve historia de la ciberseguridad

30/Nov/2019Nuevas Tendencias

La breve historia de la ciberseguridad

30/Nov/2019Nuevas Tendencias

Hoy en día todavía sigue siendo una de las formas más eficaces para vulnerar una empresa, con frecuencia por falta de formación y concienciación. La mejor forma de mitigar este problema, es un plan de cultura de ciberseguridad, donde se establezca una formación inicial al empezar la actividad laboral en la empresa, más formación periódica a los empleados, pudiendo acompañarlo de charlas, píldoras recordatorias, y como control para confirmar que las acciones están siendo las correctas y la efectividad la adecuada, realizar auditorias de ingeniería social donde se vean los múltiples lugares por donde puede ser engañado el usuario.

Un rápido vistazo al inicio

El primer hacker de la historia fue el mago Nevil Maskelyne, que en 1903 logró interceptar la primera transmisión del telégrafo inalámbrico.

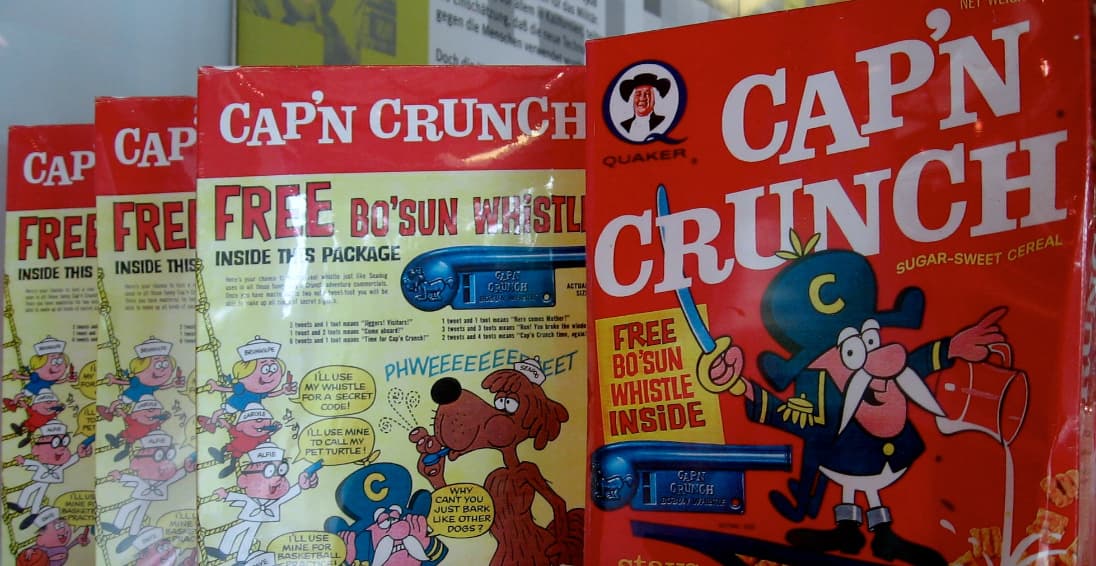

El primer ciberdelincuente (o cracker) de la historia fue John Draper, también conocido como «Captain Crunch», quien recibió ese nombre porque descubrió que modificando un silbato que se regalaba en las cajas de cereales «Cap’n Crunch» emitía un tono a 2600 Hz con el que se podía engañar a la central telefónica y realizar llamadas gratis.

¡Empieza la informática! Y el malware…

Debido a los estragos causados por ese malware, y para solucionarlo surgió el primer antivirus llamado Reaper, el cual básicamente era otro virus que se propagaba a través de la red en busca de computadoras infectadas con Creeper para eliminarlo.

La evolución de las tecnologías hizo que cada vez existieran más aplicaciones, más datos almacenados y por tanto, más riesgos de seguridad debido a que era información muy jugosa para los ciberdelincuentes.

En los años 80 se produjo un auge del malware y aunque con el tiempo han ido apareciendo antivirus que protegen de las amenazas que han ido surgiendo (en muchas industrias incluso es obligatorio tener un antivirus), el malware ha evolucionado hasta el nivel de que hoy en día existe malware creado específicamente para evitar la protección antivirus normal, por lo que este se vuelve totalmente ineficaz.

Para protegerse ante estos nuevos tipos de malware existentes hoy en día esto es necesario pasar al siguiente nivel de protección, que consiste en una plataforma de detección y respuesta de endpoint (EDR).

¡Empieza la informática! Y el malware…

Debido a los estragos causados por ese malware, y para solucionarlo surgió el primer antivirus llamado Reaper, el cual básicamente era otro virus que se propagaba a través de la red en busca de computadoras infectadas con Creeper para eliminarlo.

La evolución de las tecnologías hizo que cada vez existieran más aplicaciones, más datos almacenados y por tanto, más riesgos de seguridad debido a que era información muy jugosa para los ciberdelincuentes.

En los años 80 se produjo un auge del malware y aunque con el tiempo han ido apareciendo antivirus que protegen de las amenazas que han ido surgiendo (en muchas industrias incluso es obligatorio tener un antivirus), el malware ha evolucionado hasta el nivel de que hoy en día existe malware creado específicamente para evitar la protección antivirus normal, por lo que este se vuelve totalmente ineficaz.

Para protegerse ante estos nuevos tipos de malware existentes hoy en día esto es necesario pasar al siguiente nivel de protección, que consiste en una plataforma de detección y respuesta de endpoint (EDR).

Cuando las máquinas están protegidas, se aprovechan las vulnerabilidades de las personas

- Todos queremos ayudar.

- No nos gusta decir No.

- El primer movimiento es siempre de confianza hacia el otro.

- A todos nos gusta que nos alaben, bajamos nuestras defensas ante las felicitaciones.

Mediante este método el Kevin Mitnick lograba engañar a las personas, ganarse su confianza y finalmente obtener datos (que en algunas ocasiones podían parecer datos sin importancia) con los que saltarse los sistemas de seguridad de las empresas y acceder a su información confidencial.

Aunque la ingeniería social empezó a utilizarse a una escala mayor a finales de los años 80, hoy en día todavía sigue siendo una de las formas más eficaces para vulnerar una empresa, algo que solo se puede solucionar realizando en primer lugar una auditoría de ingeniería social para saber hasta que punto las personas de la empresa son vulnerables, y en segundo lugar mediante una formación y establecimiento de protocolos para concienciar y solucionar dichos fallos.

Cuando las máquinas están protegidas, se aprovechan las vulnerabilidades de las personas

- Todos queremos ayudar.

- No nos gusta decir No.

- El primer movimiento es siempre de confianza hacia el otro.

- A todos nos gusta que nos alaben, bajamos nuestras defensas ante las felicitaciones.

Mediante este método el Kevin Mitnick lograba engañar a las personas, ganarse su confianza y finalmente obtener datos (que en algunas ocasiones podían parecer datos sin importancia) con los que saltarse los sistemas de seguridad de las empresas y acceder a su información confidencial.

Aunque la ingeniería social empezó a utilizarse a una escala mayor a finales de los años 80, hoy en día todavía sigue siendo una de las formas más eficaces para vulnerar una empresa, algo que solo se puede solucionar realizando en primer lugar una auditoría de ingeniería social para saber hasta que punto las personas de la empresa son vulnerables, y en segundo lugar mediante una formación y establecimiento de protocolos para concienciar y solucionar dichos fallos.

El Internet de las Cosas (IoT) es hackeado

Aunque se ha avanzado mucho en la ciberseguridad de estos dispositivos, todavía hoy existen noticias sobre hackeos masivos de estos tipos de dispositivos, por lo que sigue siendo necesario ser precavidos con el uso que les damos.

Ahora también es problema de las industrias

Actualmente hay una cantidad de dispositivos conectados en las industrias tan grande es mucho más complejo utilizar dispositivos capaces de detectar todos para protegerlos. Para solucionar esto las herramientas de ciberseguridad con inteligencia artificial se han convertido en un gran aliado, ya que son capaces de analizar una gran cantidad de datos y relacionarlos al instante para detectar comportamientos anómalos.

En la actualidad, el mayor reto es la inteligencia artificial ofensiva

Además tiene un gran número de aplicaciones como mostramos en nuestra conferencia del IV Simposio de Seguridad de la Información, que pueden actualizar y hacer más peligrosos los tipos de ciberataques que ha indo surgiendo hasta este momento, como malware inteligente contra el que solo pueden combatir los EDR con inteligencia artificial, o nuevas formas de Ingeniería Social capaces de suplantar perfectamente la voz de un empleado de alto rango en la empresa, o un deepfake en un vídeo capaz de copiar incluso las expresiones faciales de la persona suplantada.

Con el auge de esta tendencia, se da lugar a un nuevo riesgo muy difícil de combatir, ya que un equipo humano podría no ser tan eficaz como una IA que evoluciones de manera constante de manera autónoma, por ello se está volviendo necesario para proteger adecuadamente a las organizaciones que el equipo humano esté apoyado por IA

Aunque hay muchas herramientas de ciberseguridad que dicen utilizar IA defensiva, normalmente se trata de un sistema con reglas automatizadas, pero no es capaz de tomar decisiones o acciones propias, por lo que no sería eficaz contra los sistemas donde una IA sí esté evolucionando y actuando de manera autónoma.

Para proteger ante esta nueva tendencia, en Sofistic trabajamos con los sistemas de inteligencia artificial defensiva más avanzados, de esta forma, y conociendo las nuevas amenazas que van a surgir es como logramos proteger incluso a las infraestructuras críticas más sensibles.

Artículos Relacionados

Ciberseguridad en centros sanitarios, defendiendo a quienes más nos protegen

¿Por qué el foco de ataques está en los centros sanitarios? La situación de desprotección del sector sanitario es uno de los mayores problemas que afronta el sector en tiempos de pandemia.Los ciberataques a los hospitales buscan conseguir recompensas económicas...

La ciberseguridad en universidades, una asignatura pendiente

Universidades e instituciones formativas de todo el mundo están siendo el objetivo de múltiples ataques en todo el mundo. Repasamos cuáles son los riesgos que presentan y cómo están siendo atacadas.El pasado 28 de junio se producía el último gran ataque a una...

Sofistic se alía con Facephi para ofrecer onboarding digital y seguridad en transacciones

SOFISTIC se alía con Facephi para ofrecer dos nuevos servicios de ciberseguridad: alta de clientes con biometría facial (onboarding digital) y seguridad en transacciones / operaciones con autenticación facial. Con esta nueva tecnología de biometría, cualquier empresa...

quién es el autor?

Hola Felipe, el artículo está redactado en conjunto por nuestro equipo de comunicación y nuestro equipo de ciberseguridad.

Muy buen contenido. Increíble lo que ha cambiado la seguridad online. Saludos

Tal y como indicas ha cambiado rápidamente y sigue avanzando continuamente a gran velocidad.

Muchas gracias Cristian.

Hola! buenas tardes, en que año publicaron este articulo?

Hola Gabriel, se publicó a finales de 2019.